Cyber insicuri

È come se ci venisse chiesto di guidare in autostrade sempre più veloci, ma piene di buche. Come evitarle, senza rallentare, per proteggersi da danni irreparabili? Il 5G impone a cittad

È come se ci venisse chiesto di guidare in autostrade sempre più veloci, ma piene di buche. Come evitarle, senza rallentare, per proteggersi da danni irreparabili? Il 5G impone a cittadini, Stati e imprese nuove strategie e comportamenti di difesa

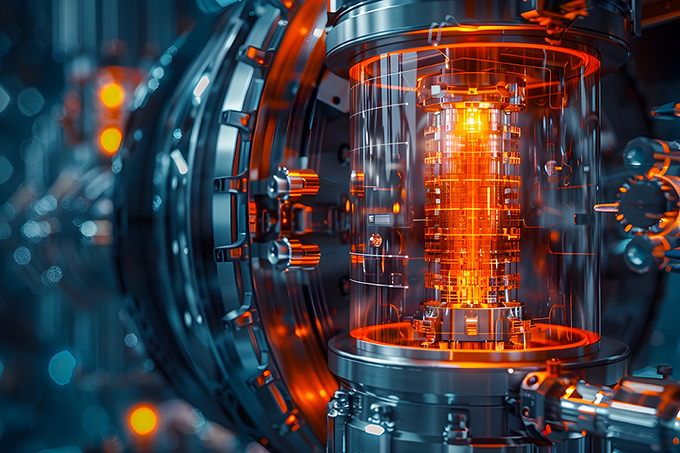

Estate 2019. Un luminare cardiochirurgo è al matrimonio di sua figlia in una bellissima località marittima. Sul più bello il cellulare gli vibra e, scusandosi, esce a cercare un luogo tranquillo per la conference call. Ma la telefonata non è come tutte le altre: indossa un visore e con dei joystick si trova catapultato all’interno di una sala operatoria durante una delicatissima operazione a “cuore aperto”. Dopo aver effettuato un paio di taglia e cuci, un’altra dottoressa dall’ospedale sorride e gli dice “grazie professore, adesso continuiamo noi”. Il cardiochirurgo, soddisfatto, torna in chiesa e riprende la festa. No, questa non è la realtà. Si tratta di una pubblicità della Tim della scorsa estate, a promozione del 5G, che forse ricorderete. Per quanto poco realistico lo scenario proposto, l’idea è comprendere che con il 5G la trasmissione dei dati sarà più veloce di quanto non saremo in grado di sfruttarla con i nostri dispositivi. La differenza è fortissima, basti pensare a come sia in realtà oggi utilizzare internet dal cellulare nelle località di mare.

La questione provider

In un mondo in cui la trasmissione dei dati diventa predominante rispetto alla capacità dei nostri dispositivi di processarla, la sicurezza cambia di scenario: dal proteggere i nostri dispositivi ci si deve chiedere sempre di più se ci si possa fidare dei provider che trasmettono i nostri dati.

In poche righe il nodo della questione Usa contro Cina contro Europa sulla sicurezza 5G risiede proprio su questo aspetto: gli attori che possono gestire la domanda di infrastrutture necessarie per garantire il futuro di questa tecnologia sono pochi (ad esempio Huawei) e non c’è, da parte di molti, la fiducia nel far correre le informazioni su autostrade costruite da Paesi con interessi geopolitici potenzialmente in conflitto ai nostri. Non è un caso che dall’8 dicembre 2019 la Cina ha avviato un processo di eliminazione di qualunque software e hardware non cinese sul proprio territorio in vista del raffreddamento delle relazioni in questo ambito tra i Paesi.

Il “Golden Power” italiano

L’Italia, per quanto riguarda il 5G, ha deciso di non escludere a priori le aziende cinesi, che in realtà hanno già centri di ricerca e sviluppo sul territorio, in collaborazione con imprese italiane, ma di rafforzare il “Golden Power” italiano sugli asset strategici (quindi anche sulle reti) e di istituire un perimetro di sicurezza informatica nazionale per elevare i controlli su reti e sistemi particolarmente sensibili in settori strategici o essenziali.

Questo Golden Power abilitato dalla “Legge Cybersecurity” (a seguito del decreto legge n. 105 del 21 settembre 2019 che definisce il perimetro di sicurezza nazionale cibernetica, estendendo il EU Cybersecurity Act, entrato in vigore nell’Unione Europea lo scorso 27 giugno) entrata in vigore il 21 novembre 2019, garantirebbe al Governo italiano il potere di veto sulla conclusione di contratti, come l’imposizione di specifiche condizioni o prescrizioni, in presenza di un rischio grave e imminente per la sicurezza nazionale connesso alla vulnerabilità di reti, sistemi informativi e servizi informatici.

Il Golden Power avrà, inoltre, il potere di disattivare totalmente o parzialmente uno o più elementi dell’infrastruttura di comunicazione per il tempo strettamente necessario all’eliminazione di rilevati fattori di rischio, all’interno di sistemi e servizi strategici per il Paese. Perno di questo sistema sarà il Centro di Valutazione e Certificazione Nazionale (Cvcn) presso il Mise ovvero il posto dove software e hardware saranno analizzati per verificare possibili vulnerabilità. Ad agevolare il lavoro degli stakeholder nazionali, l’Unione Europea ha attivato un framework di certificazione per cyber sicurezza. L’Eu Cybersecurity Act introduce per la prima volta una certificazione per prodotti, servizi e processi Ict (tecnologie dell’informazione e della comunicazione). Le imprese, soprattutto estere, che vorranno fare business all’interno dell’Unione Europea verranno agevolate conseguentemente all’ottenimento di tale certificazione.

L’impresa non deve guardare con timore al 5G ma deve iniziare a gestire correttamente, se non lo sta già facendo, la progressiva migrazione dei sistemi informativi aziendali – e con Industria 4.0 anche di quelli produttivi – verso il Cloud

Cosa cambia per le imprese

L’impresa non deve guardare con timore al 5G ma deve iniziare a gestire correttamente, se non lo sta già facendo, la progressiva migrazione dei sistemi informativi aziendali – e con Industria 4.0 anche di quelli produttivi – verso il Cloud.

Un’infrastruttura Cloud è generalmente più sicura delle infrastrutture “on premise” perché, rimandando ad altre sedi le delucidazioni di carattere tecnico, è più facile da mantenere, non subisce obsolescenza ed è normalmente più preparata a gestire attacchi informatici. Un po’ come dire che il caveau di una banca è generalmente più sicuro della cassaforte nella vostra camera da letto. Serve però anche una consapevolezza ulteriore: non esistono sistemi 100% invulnerabili ma sistemi più o meno bravi a gestire i fattori di rischio e, per questo motivo, è un buon consiglio quello di non gestire internamente la sicurezza dei dati in mancanza di competenze specifiche.

Con la sempre crescente corsa al digitale degli ultimi anni, a causa/per merito di sempre maggiori vantaggi nella gestione del business abilitati dalle tecnologie, le organizzazioni fanno affidamento su un ecosistema sempre crescente e in espansione di soluzioni di terze parti per ampliare e ottimizzare le proprie capacità. Gestire un’infrastruttura informativa composta da più attori non è più semplice del dover gestire una catena di fornitura con più fornitori e terzisti. All’aumentare della complessità servono le giuste risorse e competenze.

E per concludere, un’ultima rivelazione: la quasi totalità degli incidenti di sicurezza informatica nelle Pmi non sono causati dai cosiddetti hacker, muniti di felpa con cappuccio, che scrivono codice da stanze prive di illuminazione. I casi di malware che bloccano i dati previa richiesta di riscatto e il furto di credenziali attraverso le mail di phishing sono trappole diffuse come le buche nell’asfalto. Queste sono pensate per colpire non i computer ma le persone che, in assenza di una cultura tecnologica di base – equivalente al non guidare dentro una buca altrimenti romperai la gomma – non sono in grado di riconoscere queste minacce e sono loro stessi ad attivare i virus o rivelare le credenziali di accesso ai sistemi aziendali. La soluzione? Meno rigetto della tecnologia e più formazione.

Leggi anche gli altri articoli:

- Il rischio di nuove periferie digitali

- Che cos’è il 5G

- Guida verso il futuro

- L’imposta non sostenibile

- I miti da sfatare sulla plastica

- Plastic Tax la parola alle imprese

- L’industria della gomma-plastica a Varese

- Più digitale contro lo spopolamento

- Il rischio di una “guerra fredda” tecnologica